我收到了一個樣本,所以我拿它來測試 (好奇心趨使下),是一個壓縮檔,裡面有 js 檔案 (如下)

js 內容 會去抓一個檔案 hxxp://xn--po-wqa (dot) pl / a8zkde 下來存成 Xco1AtC6iiwnRGc.exe 執行

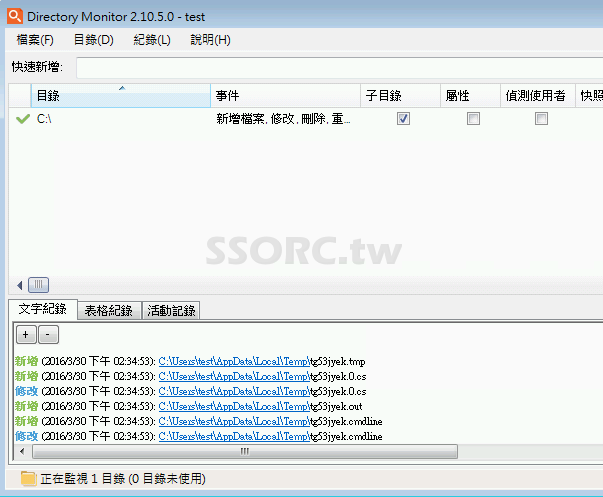

我用 DirectoryMonitor 去觀查檔案變動的狀況

勒索程式被下載了

新增 (2016/3/30 下午 10:24:28): C:\Users\test\AppData\Local\Temp\Xco1AtC6iiwnRGc.exe 修改 (2016/3/30 下午 10:24:28): C:\Users\test\AppData\Local\Temp\Xco1AtC6iiwnRGc.exe

然後開始加密檔案

重新命名 (2016/3/30 下午 10:25:23): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\B j miller.docx -> C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\9AE32B979DF421815CF93874758B54BF.locky 修改 (2016/3/30 下午 10:25:24): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\9AE32B979DF421815CF93874758B54BF.locky 新增 (2016/3/30 下午 10:25:25): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\_HELP_instructions.txt 修改 (2016/3/30 下午 10:25:25): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\_HELP_instructions.txt 修改 (2016/3/30 下午 10:25:25): C:\Users\test\Documents\Outlook 檔案\9AE32B979DF42181A75303C303CC55A9.locky 新增 (2016/3/30 下午 10:25:25): C:\Users\test\Documents\Outlook 檔案\_HELP_instructions.txt 修改 (2016/3/30 下午 10:25:25): C:\Users\test\Documents\Outlook 檔案\_HELP_instructions.txt 重新命名 (2016/3/30 下午 10:25:25): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\kevin.docx -> C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\9AE32B979DF421818EA745F2034E67CD.locky 修改 (2016/3/30 下午 10:25:25): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\9AE32B979DF421818EA745F2034E67CD.locky 重新命名 (2016/3/30 下午 10:25:26): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\Ruaud.docx -> C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\9AE32B979DF4218163B77950A0C1798D.locky 修改 (2016/3/30 下午 10:25:26): C:\Microsoft .NET Framework 4 (獨立安裝程式)\Gmail\9AE32B979DF4218163B77950A0C1798D.locky 重新命名 (2016/3/30 下午 10:25:26): C:\ThunderbirdPortable\Data\profile\key3.db -> C:\ThunderbirdPortable\Data\profile\9AE32B979DF421819841B7801E8BFDF4.locky

被加密檔案同目錄下會有一個 _HELP_instructions.txt 檔案,它說明你的檔案被加密了,要解開就到某某網址

=|=~|_=+**_+ ***._+.. =$|=*~-=*~*$$*__ !!!重要資訊 !!!! 您的所有檔已被RSA-2048 和AES-128暗碼進行了加密。 欲獲取更多關於RSA的資訊,請參閱: http://zh.wikipedia.org/wiki/RSA加密演算法 http://zh.wikipedia.org/wiki/高级加密标准 只有我們的機密伺服器上的私人金鑰和解密程式才能解密您的檔。 如要接收您的私人金鑰,請點擊以下其中一個連結: 1. http://25z5g623wpqpdwis.tor2web.org/9AE32B979DF42181 2. http://25z5g623wpqpdwis.onion.to/9AE32B979DF42181 3. http://25z5g623wpqpdwis.onion.cab/9AE32B979DF42181 如果以上位址都無法打開,請按照以下步驟操作: 1. 下載並安裝洋蔥流覽器(Tor Browser): https://www.torproject.org/download/download-easy.html 2.安裝成功後,運行流覽器,等待初始化。 3. 在位址欄輸入: 25z5g623wpqpdwis.onion/9AE32B979DF42181 4.按照網站上的說明進行操作。 !!! 您的個人識別ID: 9AE32B979DF42181 !!! |*~+=+*+| $-|.+_.-_ *~_=+_=$~+~_---$|.+

等勒索程式執行完,就會跳出一個圖片視窗,內容同上 txt

被加密的檔案類型有

db docx jpg js mp3 png pst rar txt wmv xml zip

留言

遇到中標電腦乙台 直接觀察的確對於那些資料夾此病毒不會去加密 如果cross大有空 想請問若win10更新到最新是否還會自動執行這腳本

問倒我了,這我可沒去試過呢!,我都重灌

Directory Monitor 排除條件 C:\ProgramData\* C:\Program Files (x86)\* C:\Windows\* C:\Users\*\ntuser.dat.* C:\Users\*\NTUSER.DAT C:\Users\*\AppData\* C:\Users\Public\*

請問中標了要如何解?? 謝謝